Vào tháng 12, tiện ích mở rộng Trust Wallet trên Chrome đã phát hành một bản cập nhật độc hại, đánh cắp dữ liệu ví và làm mất khoảng 7 triệu USD từ hàng trăm tài khoản trước khi công ty phát hiện và vá lỗ hổng.

Phiên bản 2.68 bị tấn công đã hoạt động trong nhiều ngày và tự động cập nhật ngầm, đúng cơ chế của các tiện ích trình duyệt. Người dùng tuân thủ đầy đủ các nguyên tắc lưu trữ tự quản, như không chia sẻ seed phrase, kiểm tra URL và sử dụng ví uy tín, vẫn bị mất tiền.

Cuộc tấn công nhắm vào lớp trình duyệt, không phải blockchain, và phơi bày một đánh đổi lâu nay ngành công nghiệp crypto phải chấp nhận: ví dạng tiện ích mở rộng luôn là “hot wallet” hoạt động liên tục trong môi trường máy tính đầy rủi ro.

Đây không phải trường hợp cá biệt. Nhóm bảo mật của MetaMask từng phát hiện một tiện ích giả trên Chrome có tên “Safery: Ethereum Wallet”, tồn tại từ cuối tháng 9 đến giữa tháng 11, đánh cắp seed phrase.

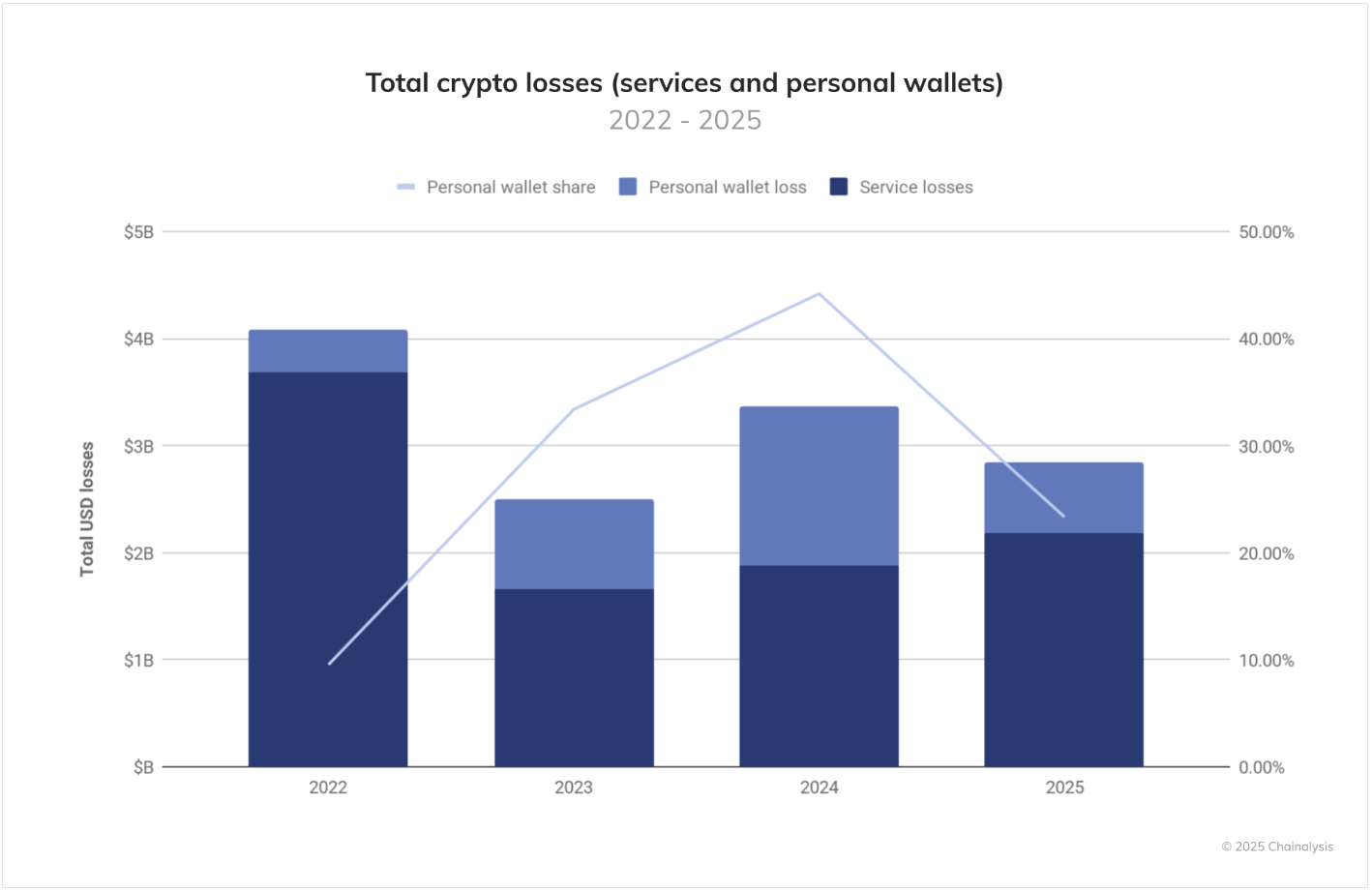

Chainalysis ước tính tổng thiệt hại do trộm crypto năm 2025 đạt 3,4 tỷ USD, trong đó các vụ xâm nhập ví cá nhân chiếm 20%, tương đương 713 triệu USD. Nếu không tính vụ hack sàn Bybit, con số này lên tới 37%. Để so sánh, tỷ lệ xâm nhập ví cá nhân chỉ chiếm 7,3% tổng giá trị bị đánh cắp năm 2022, nhưng tăng lên 44% năm 2024, cho thấy hacker luôn theo giá trị đến nơi chứa khóa người dùng.

Đánh đổi giữa trải nghiệm và bảo mật

Tiện ích mở rộng trình duyệt hoạt động trong cùng môi trường với adware và các plugin ngẫu nhiên. Các chiến dịch như “ShadyPanda” hay “GhostPoster” cho thấy một tiện ích tưởng chừng vô hại có thể được cập nhật nhiều năm sau với mã độc đánh cắp cookie hoặc thực thi lệnh từ xa thông qua kênh cập nhật chính thống.

Trường hợp Trust Wallet chứng minh rằng ngay cả các ví uy tín cũng có thể phát hành bản cập nhật bị xâm nhập, và người dùng chấp nhận vì tiện ích tự động cập nhật ngầm. Đây là đánh đổi: cập nhật tự động giúp vá lỗ hổng nhanh nhưng cũng có thể phân phối mã độc trên diện rộng.

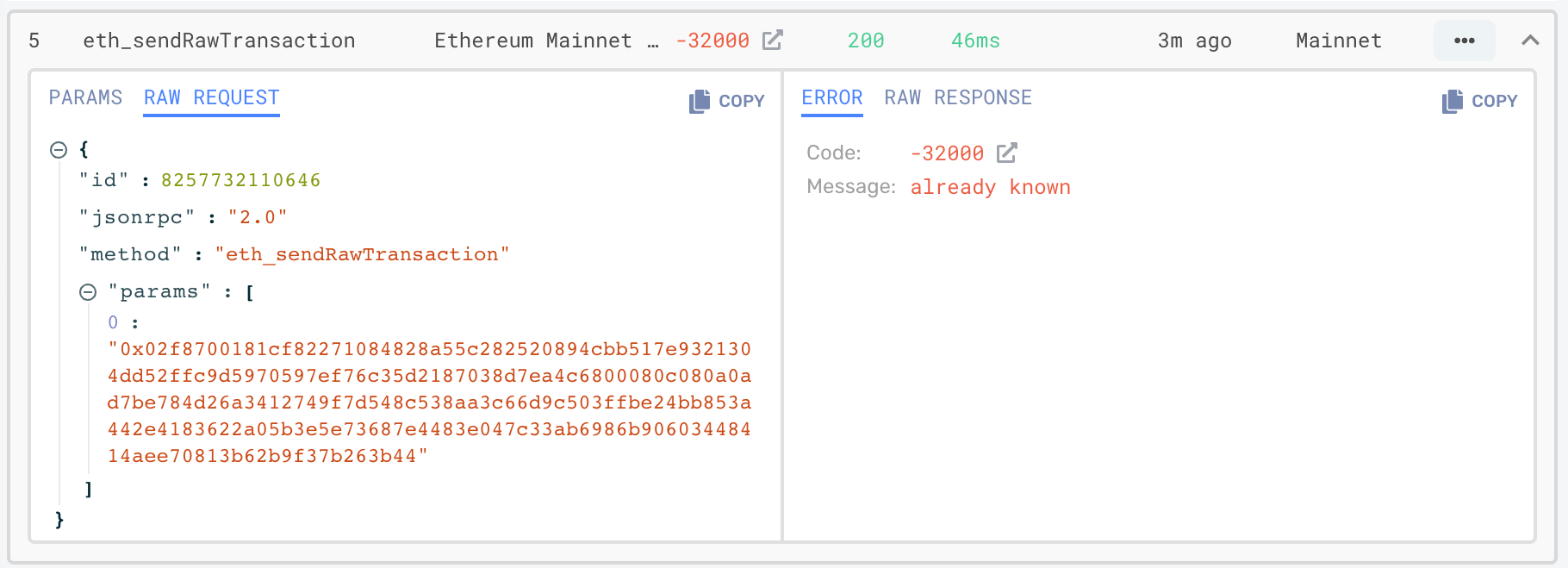

Với các giao dịch ETH và EVM khó đọc với người dùng thông thường, tiện ích trình duyệt thúc đẩy việc “ký mù” – người dùng thường chỉ nhấn “Confirm” trên các chuỗi hex khó hiểu thay vì đọc thông tin rõ ràng. Kẻ tấn công lợi dụng điều này để trình bày giao dịch như phê duyệt thông thường nhưng lại cấp quyền tiêu token đầy đủ cho hợp đồng của hacker.

Các tiện ích giả thường không hỏi trực tiếp seed phrase cho đến khi người dùng “import” ví, nhưng vẫn mô phỏng UX quen thuộc, khiến người dùng khó phân biệt bản thật – giả. Quy trình kiểm duyệt trên Chrome Web Store không phải lúc nào cũng phát hiện được.

Ngay cả với ví phần cứng, như vụ Ledger Connect Kit cuối 2023, vẫn tồn tại rủi ro tương tự: một nhân viên cũ bị lừa chiếm quyền tài khoản NPM, hacker phát hành gói độc tiêm mã đánh cắp vào bất kỳ dApp nào dùng kit. Người dùng vẫn ký các giao dịch rút tiền vì logic trình duyệt đã bị xâm nhập, dù khóa vẫn nằm trên thiết bị.

Dữ liệu thực nghiệm cho thấy các mô hình kết hợp lưu trữ khóa phần cứng và ký giao dịch air-gapped có tỷ lệ sự cố dưới 5%, trong khi ví phần mềm đơn thuần trên 15%. Tính năng chống phishing và cảnh báo giao dịch giúp giảm gần 60% thiệt hại được người dùng báo cáo. Tuy nhiên, vấn đề là mức độ chấp nhận: hầu hết hoạt động DeFi hàng ngày vẫn chạy qua tiện ích trình duyệt vì chỉ cách này người dùng thấy thuận tiện.

Các lớp tấn công chính

Các điểm yếu năm 2025 chủ yếu nằm “trên chuỗi”, như trình duyệt, tiện ích mở rộng và chuỗi cung ứng, trong khi giáo dục người dùng vẫn tập trung vào “dưới chuỗi” – khóa riêng và seed phrase.

Bốn lớp tấn công chính:

-

Trình duyệt & hệ điều hành: Malware như ModStealer, AmosStealer, SantaStealer đọc dữ liệu tiện ích, bắt keystroke, hook API để lấy seed/private key. Các công cụ này được rao bán trên forum ngầm và Telegram dưới dạng “stealer-as-a-service”.

-

Tiện ích ví: Các bản cập nhật độc hại của Trust Wallet, “Safery” hay các ví giả trên Chrome đánh cắp dữ liệu hoặc chỉnh sửa yêu cầu giao dịch trước khi người dùng thấy.

-

dApp & connector: Ví dụ Ledger Connect Kit bị chiếm quyền, dApp hợp pháp hiển thị giao dịch độc hại, người dùng ký mà không biết.

-

RPC & blockchain: Sau khi giao dịch độc hại được ký và broadcast, blockchain hoạt động bình thường; thiệt hại xảy ra vì các lớp trên bị xâm nhập.

Hướng dẫn giảm rủi ro cho người dùng

Nguyên tắc sử dụng ví trình duyệt vẫn giữ nguyên, nhưng cần tập trung tách biệt trình duyệt với tài sản quan trọng:

| Khu vực | Giải pháp | Lý do |

|---|---|---|

| Lưu trữ nóng vs lạnh | Giữ BTC/ETH dài hạn trên phần cứng hoặc multisig; ví trình duyệt chỉ dùng vốn lưu động | Giới hạn thiệt hại nếu trình duyệt bị xâm nhập |

| Cách ly trình duyệt | Dùng profile/trình duyệt riêng cho crypto, ít tiện ích, cài từ link chính thức | Thu hẹp bề mặt tấn công từ add-on và quảng cáo độc hại |

| Xác thực tiện ích & phiên bản | Kiểm tra tên nhà phát hành, phiên bản theo tài liệu chính thức | Phát hiện ví giả hoặc bản cập nhật bị xâm nhập |

| Seed phrase | Không nhập seed vào trình duyệt hay chat hỗ trợ; nếu lỡ, chuyển sang ví phần cứng mới | Bảo vệ seed khỏi bị lộ |

| Quyền & phê duyệt | Thường xuyên kiểm tra/revoke approval; tránh cấp quyền vô hạn | Giảm thiệt hại nếu dApp độc hại hoặc hợp đồng rút token |

| Vệ sinh endpoint | Cập nhật OS & trình duyệt, tránh phần mềm lậu, dùng AV uy tín | Nhiều malware nhắm vào ví trình duyệt |

| Tính năng bảo mật ví | Bật chống phishing, mô phỏng giao dịch, sổ địa chỉ | Hỗ trợ máy kiểm tra giao dịch đáng ngờ |

| Tăng ma sát với số lượng lớn | Giao dịch lớn yêu cầu thiết bị thứ hai, ví phần cứng hoặc multisig | Ngăn giao dịch lớn đi qua trình duyệt bị xâm nhập |

Kết luận

Các sự cố như Trust Wallet, tiện ích giả Chrome, Ledger Connect Kit và tỷ lệ xâm nhập ví cá nhân ngày càng tăng cho thấy: trình duyệt là môi trường nguy hiểm, và các “best practices” về seed hay phần cứng vẫn chưa giải quyết triệt để.

Nguy cơ hiện nay không phải do người dùng quản lý khóa kém, mà do UX layer bị hacker xâm nhập. Kiến trúc này chưa thay đổi vì các giải pháp khác quá cồng kềnh hoặc tập trung quá mức, không phù hợp với triết lý self-custody.

Cho đến khi ví trình duyệt được cô lập khỏi môi trường trình duyệt chung, hoặc ký giao dịch thực sự air-gapped mà không phụ thuộc JavaScript hay auto-update, đánh đổi này sẽ vẫn tồn tại. Người dùng có thể tuân thủ mọi quy tắc, dùng ví phần cứng, không chia sẻ seed, nhưng vẫn mất tiền vì mã họ tương tác đã bị xâm nhập âm thầm. Đây không phải lỗi giáo dục người dùng, mà là vấn đề kiến trúc.

- Trust Wallet (TWT) hiện cung cấp thị trường dự đoán trực tiếp trong ứng dụng

- Kraken khai thác Trust Wallet để mở rộng cổ phiếu được mã hóa của Backed xStocks

- Người dùng Trust Wallet bị hack mất hơn 6 triệu USD: ZachXBT

Vương Tiễn

Tuyên bố miễn trừ: Bài viết này chỉ nhằm mục đích cung cấp thông tin dưới dạng blog cá nhân, không phải là khuyến nghị đầu tư. Nhà đầu tư cần tự nghiên cứu kỹ lưỡng trước khi đưa ra quyết định và chúng tôi không chịu trách nhiệm đối với bất kỳ quyết định đầu tư nào của bạn.

Theo Nghị quyết số 05/2025/NQ-CP ngày 09/09/2025 của Chính phủ về việc thí điểm triển khai thị trường tài sản số tại Việt Nam, CoinPhoton.com hiện chỉ cung cấp thông tin cho độc giả quốc tế và không phục vụ người dùng tại Việt Nam cho đến khi có hướng dẫn chính thức từ cơ quan chức năng.

- Thẻ đính kèm:

- Chainalysis

- Metamask

- Trust Wallet

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  XRP

XRP  USDC

USDC  Solana

Solana  TRON

TRON  Figure Heloc

Figure Heloc  Dogecoin

Dogecoin  WhiteBIT Coin

WhiteBIT Coin  Bitcoin Cash

Bitcoin Cash  USDS

USDS  Cardano

Cardano  LEO Token

LEO Token  Hyperliquid

Hyperliquid  Monero

Monero  Ethena USDe

Ethena USDe  Canton

Canton